Nella recente presentazione di SpecterDev alla conferenza hardwear.io, il ricercatore ha approfondito le attuali vulnerabilità e le strategie di hacking legate al modello di sicurezza della console PlayStation 5, concentrandosi sul kernel, sull’hypervisor e sulle tecniche utilizzate per superare le protezioni introdotte da Sony.

SpecterDev ha messo in evidenza le barriere implementate nel sistema PS5, come il modello di virtualizzazione, il paging, e il sistema di esecuzione di codice, mostrando come queste siano state pensate per limitare l’accesso e l’interazione con l’hypervisor e il kernel della console.

Slides https://t.co/PwM3IyK5ga https://t.co/XFtSZWapA4

— Specter (@SpecterDev) October 25, 2024

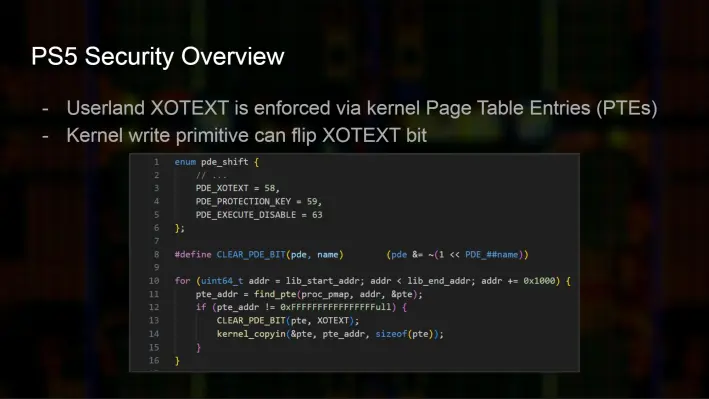

La presentazione è iniziata con una panoramica del modello di sicurezza della PS5, includendo meccanismi di protezione hardware come la memoria a sola esecuzione (XOM o XOTEXT), che impedisce di leggere direttamente le pagine di codice e causa un fault in caso di tentativo.

Questo sistema, attivo sia per i processi userland sia per il kernel, è uno dei principali ostacoli per qualsiasi attacco al kernel.

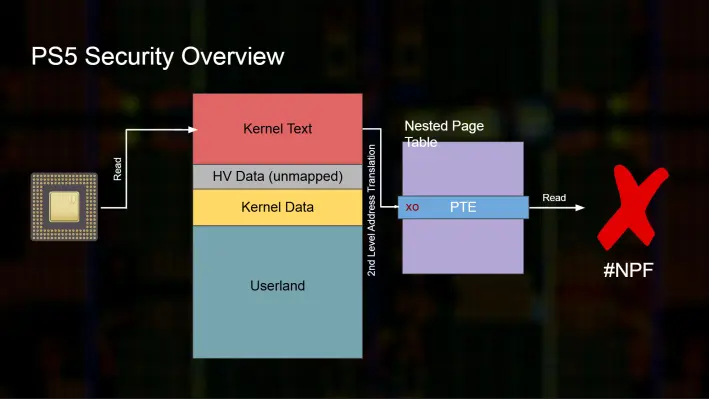

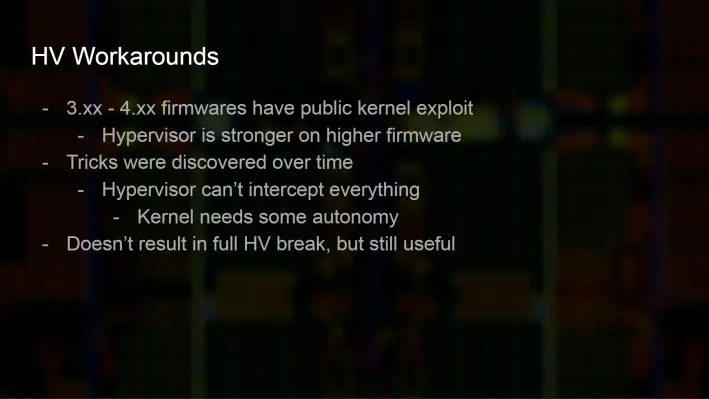

Sony applica la protezione XOTEXT attraverso le Page Table Entries (PTE) del kernel, che richiedono primitive di scrittura per manipolare le impostazioni dei permessi, ma SpecterDev ha evidenziato come l’applicazione di queste modifiche risulti inefficace a causa della Second Level Address Translation (SLAT), gestita dall’hypervisor.

Lo scopo del SLAT è impedire la modifica diretta delle protezioni di memoria tramite paging nidificato, rendendo difficile superare le barriere hardware.

SpecterDev ha spiegato come le protezioni di Sony vanno oltre la semplice riduzione della scrittura diretta nel kernel, poiché anche l’integrità delle pagine di testo del kernel è salvaguardata.

Questo avviene attraverso registri di controllo e un hypervisor che gestisce e monitora sia i Control Registers (CR) sia i Model-Specific Registers (MSR).

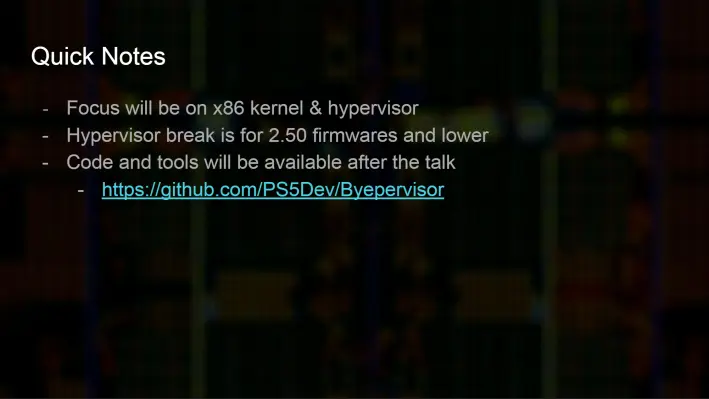

Le tecniche di bypass di SpecterDev sfruttano vulnerabilità nel firmware inferiore alla versione 2.xx della PS5.

Questi exploit utilizzano funzioni di scrittura indiretta per aggirare alcune protezioni avanzate, come la protezione XOM nel kernel, senza violare direttamente i controlli dell’hypervisor, un traguardo che rappresenta il primo completo bypass dell’hypervisor PS5 tramite un metodo puramente software.

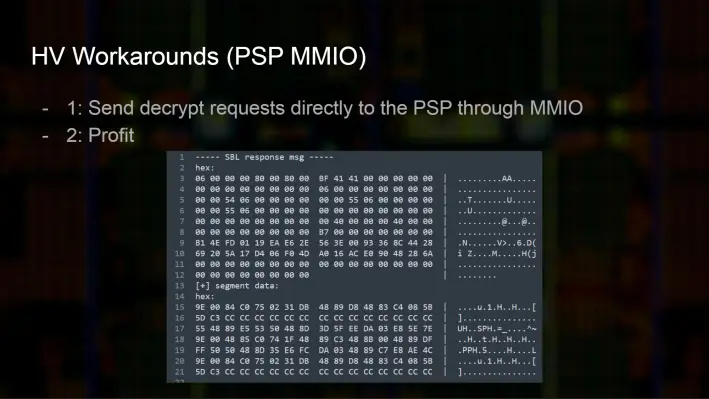

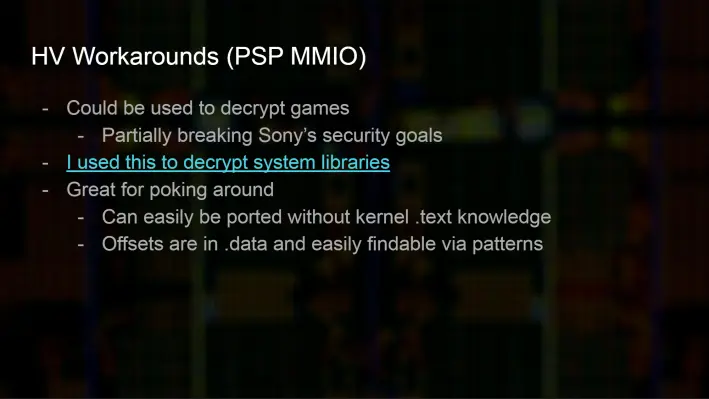

Successivamente, SpecterDev ha esplorato l’utilizzo del bus di input/output mappato in memoria (MMIO) della PlayStation, che permette di inviare messaggi diretti al Processore di Sicurezza PSP della console.

Grazie alla reversibilità delle strutture di messaggi e alla possibilità di inviare richieste di decriptazione direttamente al PSP, è stato possibile decriptare librerie di sistema e approfondire le funzionalità critiche del kernel.

La tecnica ha aperto la strada a una decriptazione parziale dei giochi, minando alcune delle protezioni di Sony senza la necessità di ottenere pieno accesso al testo del kernel.

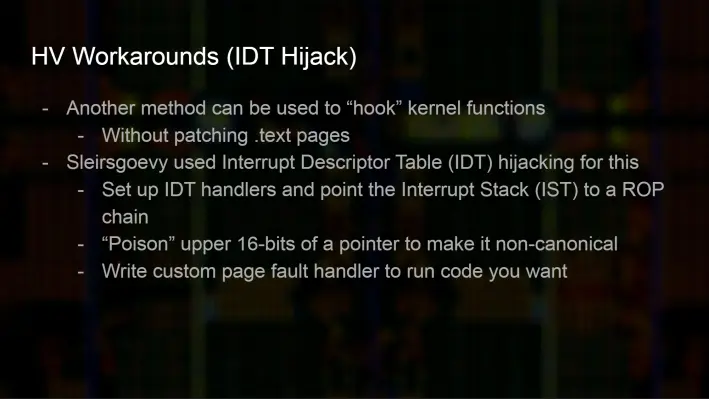

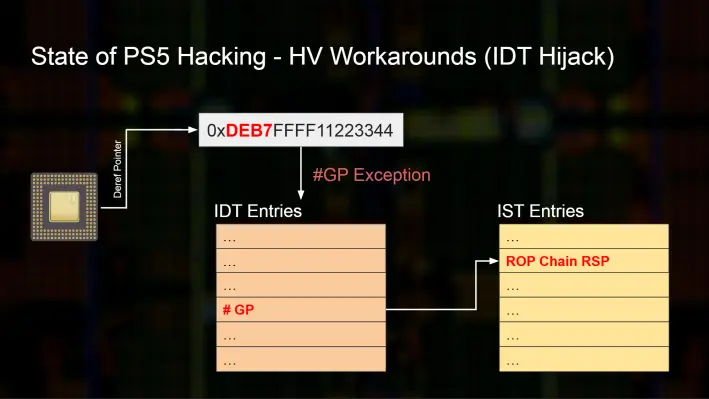

Un’altra strategia analizzata da SpecterDev è stata la tecnica dell’IDT Hijack, una forma di attacco che aggira le protezioni senza modificare le pagine del testo del kernel.

In questa tecnica, viene manipolata la Tabella di Descrizione degli Interruttori (IDT) e inserita una ROP chain nella Interrupt Stack Table (IST), permettendo di eseguire codice arbitrario in risposta a un’interruzione, aggirando le protezioni mediante un puntatore non canonico.

La conferenza ha evidenziato come queste vulnerabilità si riflettano nello stato attuale della sicurezza della PS5, mostrando che anche sulle versioni più recenti dei firmware, dove il sistema di sicurezza è ulteriormente migliorato, esistono metodi per sfruttare il kernel.

Gli exploit analizzati offrono uno sguardo sulle potenzialità future di bypass e ricerca, delineando la possibilità di ulteriori scoperte.

Fonte: x.com

![[Scena PS5] Pubblicati gli script e gli strumenti relativi all’exploit Byepervisor](https://www.biteyourconsole.net/wp-content/uploads/Byepervisor-238x178.webp)

![[Scena Switch] Rilasciato NeXT v3.31](https://www.biteyourconsole.net/wp-content/uploads/Nextswitch-238x178.webp)

![[Scena PS5] Pubblicati gli script e gli strumenti relativi all’exploit Byepervisor](https://www.biteyourconsole.net/wp-content/uploads/Byepervisor-100x75.webp)

![[Scena Switch] Rilasciato NeXT v3.31](https://www.biteyourconsole.net/wp-content/uploads/Nextswitch-100x75.webp)

![[Scena PS5] Il developer Sleirsgoevy al lavoro sul kernel exploit della console PlayStation 5](https://www.biteyourconsole.net/wp-content/uploads/HackPS5-1-100x75.jpg)

![[Scena Ps3][Aggiornamento N1] Tutorial Completo To Resign Eboots per ODE by BiteYourConsole.net](https://www.biteyourconsole.net/wp-content/uploads/SSSS.jpg)

![[Scena PS3] Rilasciato ArtemisPS3 r6.3](https://www.biteyourconsole.net/wp-content/uploads/ArtemisPS3.jpg)