Il developer grimdoomer ha da poco pubblicato alcuni script IDA python per aiutare nel reverse engineering degli eseguibili PS2. Questi script etichettano le syscall EE nelle immagini del kernel/eseguibili di gioco e le importazioni/esportazioni nei moduli IOP.

Questi script sono scritti per IDA 7.0 e possono essere caricati in IDA tramite il comando “File->Script file”. Di seguito una sintesi degli script disponibili e delle loro funzioni:

LabelKernelSyscalls.py:- Questo script viene utilizzato per etichettare la tabella delle syscall in un eseguibile kernel EE.

- È particolarmente utile per eseguire un’analisi iniziale di un’immagine del kernel EE.

- L’immagine del kernel deve essere caricata all’indirizzo 0x80000000.

LabelExecutableSyscalls.py:- Questo script etichetta gli stub delle syscall in un eseguibile EE in modalità utente (gioco, app, homebrew, ecc..).

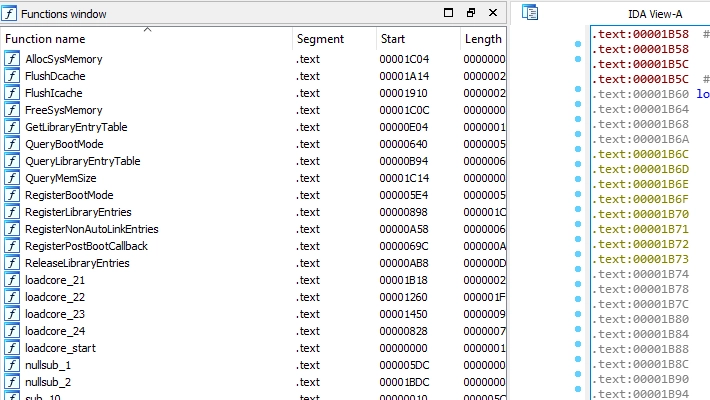

LabelIOPImports.py:- Questo script etichetta le tabelle di importazione ed esportazione nei moduli IOP.

- Tutti i nomi delle funzioni sono estratti dai file JSON corrispondenti nella directory IOP.

- Ogni file JSON contiene un numero di versione e un elenco di esportazioni del modulo per quella versione del modulo.

- Le funzioni verranno etichettate purché il numero di versione nel file JSON sia maggiore o uguale al numero di versione nella tabella di importazione/esportazione.

- L’insieme iniziale di file JSON è stato creato tramite scraping del repository ps2sdk per i file di definizione dei moduli.

- Si preferisce utilizzare i nomi delle funzioni Sony quando possibile anziché i nomi della comunità.

Download: Source code IDAPy-PS2

Fonte: twitter.com

![[Scena PS3] Pubblicata la dodicesima beta del Custom Firmware Evilnat 4.91.2 PEX ora con gli ultimi emulatori PS1 e PS2](https://www.biteyourconsole.net/wp-content/uploads/Evilnat-3-238x178.webp)

![[Scena Switch] Rilasciato sys-con v0.6.5 ora compatibile con il firmware 19.0.0 della console Switch](https://www.biteyourconsole.net/wp-content/uploads/Syscon-1.jpg)

![[Scena PS3] Pubblicata la dodicesima beta del Custom Firmware Evilnat 4.91.2 PEX ora con gli ultimi emulatori PS1 e PS2](https://www.biteyourconsole.net/wp-content/uploads/Evilnat-3-100x75.webp)

![[Scena PS3] Rilasciato multiMAN v4.81.02](https://www.biteyourconsole.net/wp-content/uploads/multiMAN.jpg)

![[Scena Switch] I campioni UnlockSwitch sono attualmente in produzione](https://www.biteyourconsole.net/wp-content/uploads/UnlockSwitch-1-100x75.webp)

![[Scena PS4] Rilasciato BwE PS4 NOR Validator v2.0.0](https://www.biteyourconsole.net/wp-content/uploads/bwe-1-100x75.jpg)