Durante la conferenza sulla sicurezza Hardwear.io, lo sviluppatore e hacker SpecterDev ha tenuto una presentazione in cui ha condiviso importanti informazioni.

Questa presentazione segue il percorso intrapreso lo scorso anno dallo sviluppatore TheFlow e potrebbe portare all’avvio di applicazioni homebrew sul firmware 3.10 della console, grazie all’implementazione di alcuni offset.

homebrew on ps5 soon…

— Jose Coixao (@notnotzecoxao) June 10, 2023

L’exploit del kernel IPv6 UAF, che finora era considerato parziale sul firmware 3.10 della console PlayStation 5, potrebbe finalmente consentire l’esecuzione di applicazioni homebrew come riportato anche da notzecoxao.

Questo sviluppo rappresenta un’importante possibilità per gli sviluppatori e gli appassionati che desiderano sfruttare appieno le potenzialità della console PS5.

Abbiamo tradotto le diapositive in lingua italiana, sebbene con evidenti errori a causa dell’utilizzo di Google Translate, al fine di rendere più accessibili le informazioni presentate sulla scena dell’exploitation della console PS5 a un pubblico italiano.

La traduzione offre i dettagli e i contenuti presentati nelle diapositive in modo comprensibile per chiunque sia interessato all’argomento.

Nelle diapositive sono state fornite informazioni sullo stato attuale della superficie di attacco della PS5, inclusi i miglioramenti ereditati dal sandboxing del firmware PS4 e quelli apportati da FreeBSD al kernel di base.

Nelle diapositive viene inoltre menzionato l’enorme passo avanti rappresentato dalla taglia di bug H1 annunciata da Sony con il lancio della console PS5.

Sono state discusse anche le mitigazioni implementate sulla PS5, come ASLR, SMAP/SMEP e il software Control Flow Integrity (CFI) nel kernel, che rendono più difficile l’esecuzione di codice malevolo e la contraffazione degli oggetti.

L’implementazione di XOM (eXecute-Only Memory) ostacola gli sforzi di reverse engineering e rende più complessa l’abilità di eseguire attacchi basati su ROP (Return-Oriented Programming).

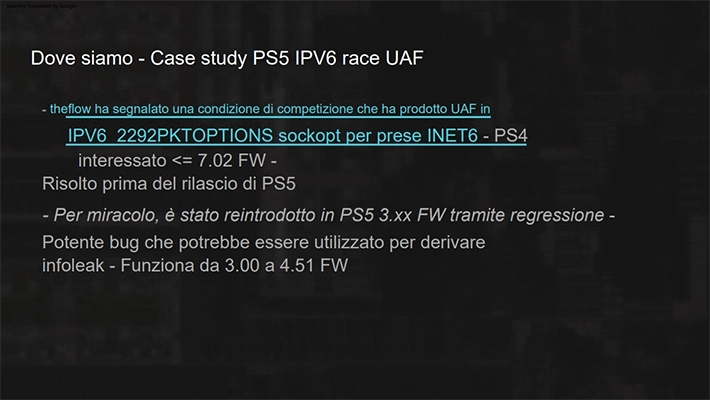

Sono stati presentati anche casi di studio specifici, come l’exploit del kernel IPv6 UAF, che potrebbe portare all’esecuzione di applicazioni homebrew sulla PS5.

Sono state esaminate le sfide e le strategie di exploit, inclusa l’importanza delle informazioni separate e la necessità di gadget specifici per il porting su diverse versioni del firmware.

È stato sottolineato il cambiamento significativo nel post-sfruttamento della PS5 rispetto alla PS4, grazie all’utilizzo della tecnologia AMD Secure Virtualization (SVM) e all’integrazione di un hypervisor che monitora e controlla il kernel guest.

Questo approccio basato sulla virtualizzazione rende più difficile violare l’integrità del codice del kernel senza l’interferenza dell’hypervisor. Tuttavia, l’hypervisor rimane una “scatola nera” di proprietà di Sony e presenta delle limitazioni nel suo studio.

Si evidenzia che la traduzione è stata effettuata con l’aiuto di Google Translate e potrebbero esserci imprecisioni o errori nella resa corretta delle informazioni.

Download: next-gen-exploitation-exploring-the-PS5-security-landscape [ITA].pdf

Fonte: twitter.com

![[Scena Switch] Rilasciato SaltyNX v1.0.4a](https://www.biteyourconsole.net/wp-content/uploads/SaltyNX-238x178.webp)

![[Scena PS4] Rilasciato PS4 ezRemote Client v1.31](https://www.biteyourconsole.net/wp-content/uploads/PS4ezRemote-238x178.jpg)

![[Scena Switch] Rilasciato SaltyNX v1.0.4a](https://www.biteyourconsole.net/wp-content/uploads/SaltyNX-100x75.webp)

![[Scena PS4] Rilasciato PS4 ezRemote Client v1.31](https://www.biteyourconsole.net/wp-content/uploads/PS4ezRemote-100x75.jpg)

![[Scena Ps3] Su youtube i video tutorial che spiegano come installare il 3k3y Ode](https://www.biteyourconsole.net/wp-content/uploads/3k3y-Logo.png)

![[Scena Switch] Rilasciato Status Monitor Overlay v1.1.1](https://www.biteyourconsole.net/wp-content/uploads/StatusMonitorOverlay-1-100x75.webp)