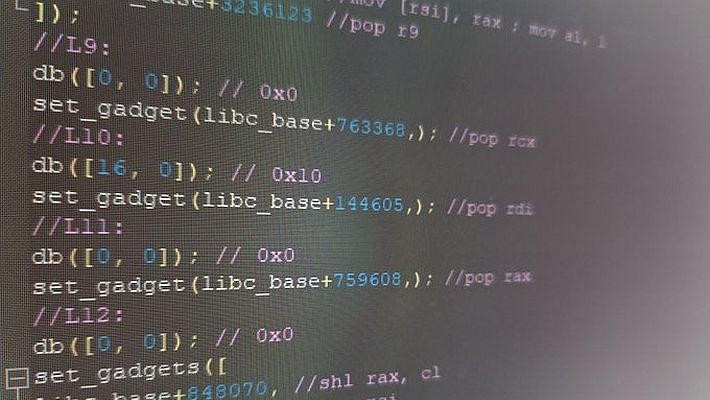

Il developer Sleirsgoevy aggiorna nuovamente l’exploit nel webkit sul firmware 9.00 ad un settimana esatta dall’ultima modifica che ha portato alla sostituzione del caricatore Mira con il payload jbc_loader.

Secondo Kameleon, Miraldr stava utilizzando il metodo blob2 per scrivere in memoria alcune patch e aprire la porta 9021. Il payload jbc_loader utilizza invece la porta 9020.

Sembrerebbe inoltre che il nuovo payload risulti indipendente dal firmware, questo potrebbe significare che i payload non avranno bisogno di essere aggiornati per poter funzionare su firmware diversi.

Per chi intende testare l’exploit può provare a navigare dal browser web della console a questo indirizzo, e comunque probabile che i diversi host sparsi per il web siano già stati aggiornati.

Fonte: twitter.com

![[Scena PS4] Rilasciato Apollo Save Tool PS4 v1.6.0](https://www.biteyourconsole.net/wp-content/uploads/ApolloSaveTool1-238x178.jpg)

![[Scena DS/2DS/3DS] Rilasciato TWiLight Menu++ v27.11.1](https://www.biteyourconsole.net/wp-content/uploads/TwiLight.jpg)

![[Scena PS4] Rilasciato Apollo Save Tool PS4 v1.6.0](https://www.biteyourconsole.net/wp-content/uploads/ApolloSaveTool1-100x75.jpg)

![[Scena PS Vita] Rilasciato Sonic Unleashed v1.3](https://www.biteyourconsole.net/wp-content/uploads/Sonic-100x75.webp)

![[Scena Ps3] Rilasciato Ps3 Bruteforce Save Data v4.4](https://www.biteyourconsole.net/wp-content/uploads/ALDO.jpg)

![[Scena PS Vita] Rilasciato Age of War v1](https://www.biteyourconsole.net/wp-content/uploads/AgeofWar-100x75.webp)