Il developer TheFlow sale sul palco mettendo in mostra tutte le sue abilità di hacker delineando quello che sembra la scoperta più intrigrande di tutta la scena e che dovrebbe colpire non solo la console PlayStation 5, ma anche la PlayStation 4 e probabilmente la PlayStation 3.

Tutte e tre le console Sony dotate di lettore Blu-Ray risulterebbero vulnerabili, su console PlayStation 5 sotto il firmware 5.00, mentre la console PlayStation 4 sotto firmware 9.50.

La specifica Blu-ray non solo fornisce una qualità video superiore rispetto alla generazione precedente di DVD, ma supporta anche un’esperienza utente interattiva più ricca, con menu dinamici, giochi incorporati e accesso agli ultimi trailer scaricati da Internet.

Queste ricche funzionalità sono realizzate utilizzando BD-J, una variante di Java che consente agli autori di dischi di creare una gamma di interfacce utente e applicazioni integrate, strutturate in Xlets.

Gli xlet sono analoghi alle applet del web che sono state a lungo fonte di problemi di sicurezza.

Gli xlet vengono eseguiti in una Java Virtual Machine protetta utilizzando i meccanismi della politica di sicurezza standard applicati da una classe SecurityManager.

Le operazioni esatte concesse a un disco variano da lettore a lettore, ma generalmente la politica di sicurezza impedirà a un disco di accedere a qualsiasi cosa al di fuori del suo file system virtuale e assicurerà che un disco non interagisca direttamente con il sistema operativo sottostante.

Esiste una gamma di specifiche del dispositivo Blu-ray, incluso BD-Live, che è il profilo del lettore 2.0. Questo profilo è il più interessante per noi in quanto afferma che l’unità dispone di una connessione Internet (WI-FI o cablata) e 1 Gb di memoria locale, tipicamente implementata nei lettori fisici tramite un’unità flash USB fornita dall’utente.

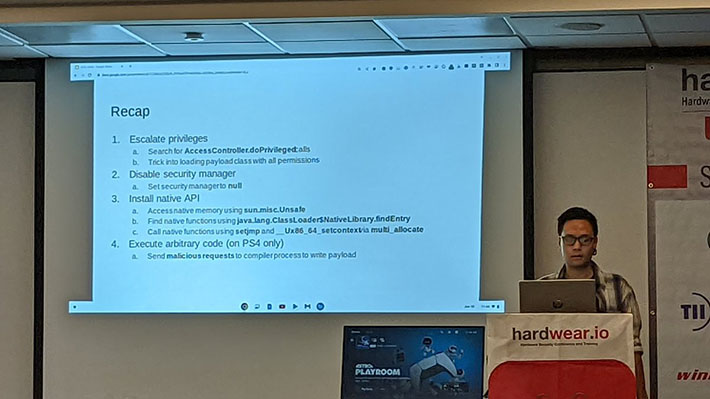

Di seguito un recap dell’evento in corso:

- Escalation dei privilegi:

- Cerca AccessController.DoPrivileged:aEs

- Trucca per caricare la classe di payload con tutte le autorizzazioni

- Disabilita il gestore della sicurezza:

- Imposta il gestore della sicurezza su null

- Installa l’API nativa:

- Accedi alla memoria nativa usando sun.misc.Unsafe

- Trova le funzioni native usando java.lang.ClassLoader$NativeLibrary.findEntry

- Chiama le funzioni native usando setjmp e ….. Ux86_64_setcontext/ia multi_allocate

- Esegui codice arbitrario (solo su PS4):

- Invia richieste dannose al processo del compilatore per scrivere il payload

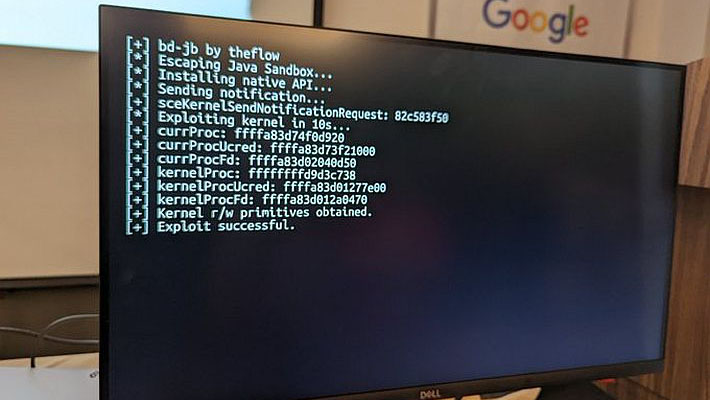

Risultato finale

- Esecuzione del codice Userland utilizzando un Blu-ray Disc:

- Affidabile al 100%.

- Indipendente dal firmware

- Funziona su PS4 (FW < 9.50) e PS5 (FW < 5.00) e probabilmente anche PS3:

- Il rapporto di HackerOne sarà reso pubblico oggi (disponibile a questo indirizzo).

Arriveranno probabilmente ulteriori sviluppi a riguardo, mentre il video verrà proposto al più presto sul canale YouTube della piattaforma Hardwear.io.

Fonte e immagini prese dal canale telegram JAILBROKEN PS4/5

![[Scena Switch] Rilasciato SaltyNX v1.0.2 [aggiornato x1]](https://www.biteyourconsole.net/wp-content/uploads/SaltyNX-238x178.webp)

![[Scena Wii] Rilasciato ModMii v7.0.3](https://www.biteyourconsole.net/wp-content/uploads/ModMii.jpg)

![[Scena Switch] Rilasciato SaltyNX v1.0.2 [aggiornato x1]](https://www.biteyourconsole.net/wp-content/uploads/SaltyNX-100x75.webp)

![[Scena PS4] Rilasciato PPPwnUI 3.25 Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUIAl-100x75.webp)

![[Scena DS] Rilasciato ColecoDS Phoenix-Edition v9.9](https://www.biteyourconsole.net/wp-content/uploads/ColecoDS-100x75.webp)