Stretto riserbo attorno ad un nuovo webKit exploit scovato dal team ReSwitched, la squadra dietro lo sviluppo del toolkit PegaSwitch ci fa sapere come il nuovo firmware 3.0 rilasciato ieri non sia riuscito ancora a bloccare la falla.

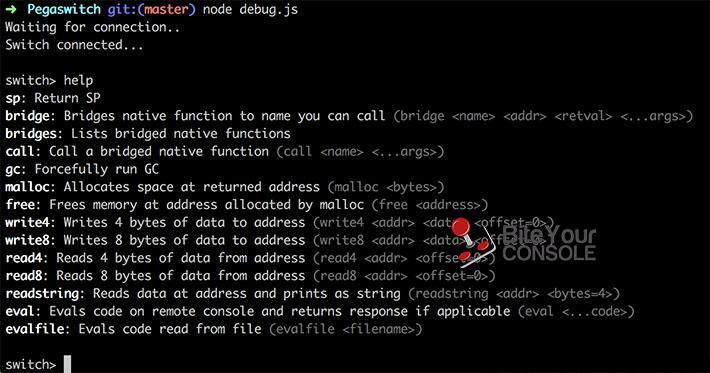

Al momento PegaSwitch appare limitato, ci permette di leggere e scrivere la memoria, di chiamare alcune delle funzioni native, e di esplorare gran parte delle funzioni all’interno della Switch.

Chi monta invece il firmware 2.0 o inferiore sulla console ibrida potrà cercare di eseguire uno dei primi exploit seguendo la guida in basso.

Setup

- Installare Node, Python 2.7 e Ruby.

- Aprire le porte UDP 53 e TCP 80 e 8081 all’interno del firewall.

- Eseguire

npm install,pip2 install flask,gem install rubydns. - Avviare il server DNS con

sudo ruby rdns.rb $yourlocalIP(sudo per Windows). - Avviare il server web con

sudo python serve.py. - Avviare watchify con

npm start. - Avviare la shell con

node debug.js. - Puntare la Switch al server DNS.

- Andare sul market eShop o in una qualsiasi altra area per attivare il portale.

- Osservare il collegamento sulla shell.

Shell

Le operazioni su PegaSwitch avvengono attraverso la shell, dopo aver collegato la console al PC digitate help per l’elenco dei comandi.

Per disabilitare la shell (e lavorare solo con le API), commentate la seguente riga in exploit/main.js:

setupListener(sc);

Se siete interessati allo sviluppo vi rimandiamo alla repository ufficiale del progetto e la pagina wiki contenente tutta la documentazione relativa all’exploit.

![[Scena Switch] Rilasciato SaltyNX v1.0.2 [aggiornato x1]](https://www.biteyourconsole.net/wp-content/uploads/SaltyNX-238x178.webp)

![[Scena Switch] Rilasciato SaltyNX v1.0.2 [aggiornato x1]](https://www.biteyourconsole.net/wp-content/uploads/SaltyNX-100x75.webp)

![[Scena PS3] Rilasciato irisMAN v3.03](https://www.biteyourconsole.net/wp-content/uploads/IRISMAN-v3.02.png)

![[Scena Switch] Rilasciato emulatore melonDS v0.7.2](https://www.biteyourconsole.net/wp-content/uploads/MelonDS1.jpg)