Nasce oggi la prima squadra al lavoro sugli exploit della console Nintendo Switch, il team che prende il nome di ReSwitched si pone l’obiettivo di documentare pienamente il funzionamento interno della console ibrida al fine di eseguire applicazioni homebrew.

Questo primo exploit basato sul recente WebKit pubblicato da LiveOverflow ci permette di leggere e scrivere la memoria, di chiamare alcune delle funzioni native, e di esplorare le funzionalità della Switch.

Setup

- Installare Node, Python 2.7 e Ruby.

- Aprire le porte UDP 53 e TCP 80 e 8081 all’interno del firewall.

- Eseguire

npm install,pip2 install flask,gem install rubydns. - Avviare il server DNS con

sudo ruby rdns.rb $yourlocalIP(sudo per Windows). - Avviare il server web con

sudo python serve.py. - Avviare watchify con

npm start. - Avviare la shell con

node debug.js. - Puntare la Switch al server DNS.

- Andare sul market eShop o in una qualsiasi altra area per attivare il portale.

- Osservare il collegamento sulla shell.

Shell

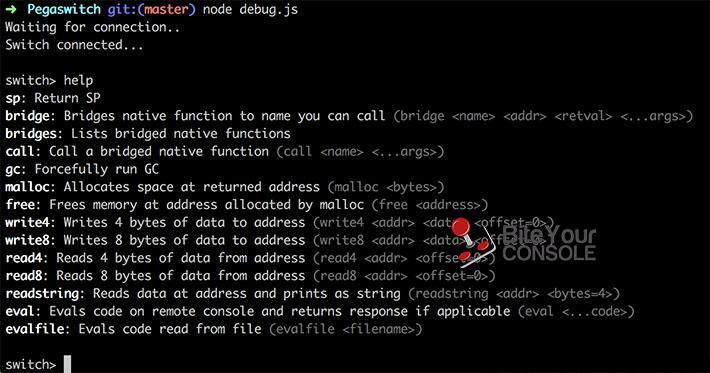

Le operazioni su PegaSwitch avvengono attraverso la shell, dopo aver collegato la console al PC digitate help per l’elenco dei comandi.

Per disabilitare la shell (e lavorare solo con le API), commentare la seguente riga in exploit/main.js:

setupListener(sc);

Se siete interessati allo sviluppo vi rimandiamo alla repository ufficiale del progetto e la pagina wiki contenente tutta la documentazione relativa all’exploit.

![[Scena Wii] Rilasciato ModMii v7.0.3](https://www.biteyourconsole.net/wp-content/uploads/ModMii.jpg)

![[Scena PS4] Rilasciato PPPwnUI 3.23 Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI23-100x75.webp)

![[Scena PS3] Download gratuito di Uncharted 3, ma solo in America](https://www.biteyourconsole.net/wp-content/uploads/uncharted1.jpg)

![[Scena PS4] Eseguito il backporting di Elden Ring su firmware 5.05~9.00 con tanto di DLC](https://www.biteyourconsole.net/wp-content/uploads/EldenRing-1-100x75.jpg)