Il developer Specter ha rilasciato un nuovo aggiornamento per PS4Console, un progetto interessante che utilizza come base un programma realizzato in Python e che può essere eseguito su qualsiasi sistema operativo, Linux, Windows e Mac OS.

Il programma simula un ambiente Terminal-like che consente di inviare comandi su Playstation 4, quasi come se il terminale venisse eseguito sulla console stessa, dunque non ci sarà più bisogno di utilizzare il fastidioso browser che portava spesso ad errori e crash di sistema.

L’exploit fa uso sempre dell’applicazione fakedns.py dando la possibilità di avviare PS4Console dalla Guida utente presente nelle impostazioni della PS4.

Utilizzo

Questo nuovo aggiornamento aggiunge la possibilità di scaricare e ottenere informazioni interessanti sui moduli, di ottenere un processo PID del webKit e altre correzioni minori. Per eseguire PS4Console nel prompt dei comandi o da terminale digitate il seguente comando Python:

python ps4console.pyAssicuratevi che non venga eseguito alcun processo sulla porta 80, come Apache o Skype ad esempio, difatti PS4Console utilizza questa porta per operare, e inoltre necessario configurare il file “dns.conf” per “fakedns.py”, questo ci permetterà di eseguire l’exploit puntando i DNS all’indirizzo IP impostato su PS4 e computer.

Note

L’exploit non verrà eseguito correttamente per tutto il tempo. Se non funziona, basta continuare a provare fino a quando non viene eseguito. Se ci si trova invece su di un sistema operativo Linux potrebbero volerci i permessi di root per eseguire PS4Console sulla porta 80, digitate quando segue da terminale:

sudo python ps4console.py

Anche dopo la chiusura del programma tramite comando shutdown o Ctrl+C, il servizio sarà ancora eseguito sulla porta 53 o porta 80. Per risolvere questo problema, è possibile utilizzare il seguente comando per Linux:

sudo kill `sudo lsof -t -i:80`

sudo kill `sudo lsof -t -i:53`

Analogamente, se si esegue in questo problema su Windows, è possibile utilizzare i seguenti comandi:

netstat -o -n -a | findstr 0.0:3000

Ciò restituirà qualcosa come TCP 0.0.0.0:3000 0.0.0.0:0 ASCOLTO [PID], utilizzando il PID dato, eseguire:

taskkill /F /PID [PID FROM ABOVE COMMAND]

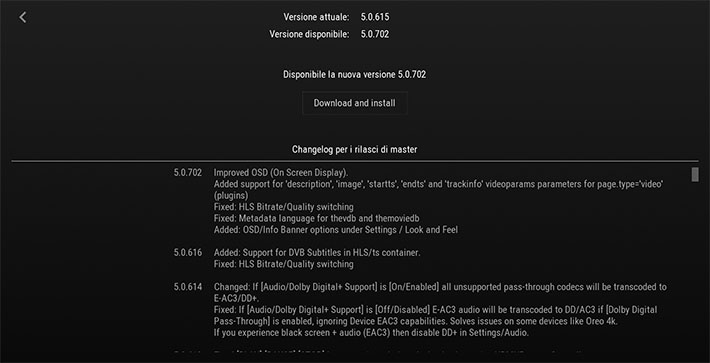

Changelog

- Aggiunta la possibilità di scaricare i moduli.

- Aggiunta la possibilità di ottenere un processo PID del webKit.

- Aggiunta la possibilità di ottenere informazioni sul modulo.

- Rimossi file ridondanti.

- Caricamento automatico della pagina dopo lo scaricamento dei file o dei moduli. NEW!!

- Il comando ‘shutdown’ è stato rimosso, utilizzate CTRL + C per questo. NEW!!

Documentazione

La documentazione non è attualmente disponibile per PS4Console, tuttavia verrà comunque pubblicato in un prossimo futuro.

Ringraziamenti speciali a

- Fire30 – Il porting del WebKit Exploit di PS4, così come l’assistenza

- Xerpi – Funzioni nel suo Edit POC che ho portato sopra (queste funzioni ha reso le cose più facile e più efficienti)

- XYZ – L’originale exploit per PSVita 3.60

- CTurt – La ricerca fatta con 1.76

- XorLoser – Le dimensioni dei file e intestazioni per i moduli di dumping

- Maxton – Assistenza in fase di sviluppo

- Red-EyeX32 – Assistenza in fase di sviluppo

[stextbox id=”warning”]Importante: Ci teniamo a consigliarvi di non aggiornare il firmware della console qualora venga rilasciata la versione 4.0.[/stextbox]

Repository: PS4Console v1.1.1

![[Scena DS/2DS/3DS] Rilasciato TWiLight Menu++ v27.11.1](https://www.biteyourconsole.net/wp-content/uploads/TwiLight.jpg)

![[Scena Switch] Rilasciato Hekate Toolbox v4.0.2](https://www.biteyourconsole.net/wp-content/uploads/HekateToolbox-100x75.webp)